暗号資産(仮想通貨)交換業者のbitFlyerは、顧客の暗号資産を狙ったサイバー攻撃に対抗する新たな防御対策を導入した。攻撃者のわなにbitFlyer側からあえて飛び込むことで攻撃者の情報をいち早く入手し、攻撃を遮断する「積極的防御」が特徴だ。

対策は2019年10月ごろから運用し、2020年7月にはbitFlyerの顧客を狙って発生した現実の攻撃に適用した。攻撃者の攻撃開始から約2時間で攻撃者のアクセスを完全に封じ込め、顧客資産が奪われる被害をゼロに抑える成果を上げたという。

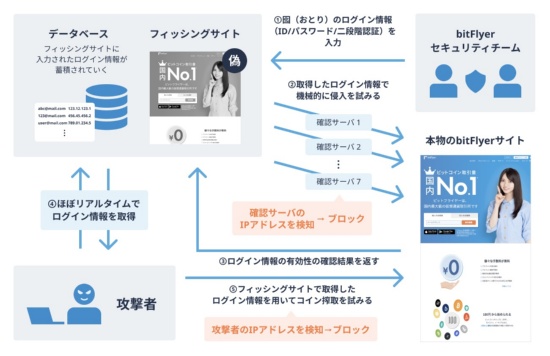

bitFlyerが導入した対策は、攻撃者が正規を装った偽サイトを立ち上げ顧客情報を詐取して不正ログインに使う、いわゆるフィッシング攻撃を想定している。2段階認証も突破するような新手の攻撃に対応できる。

手法を開発したインフラ/セキュリティ運用部の松岡晋矢部長は「攻撃者からのアクセスがWebサイトで完結する攻撃手法ならば、今回の対策で幅広いフィッシング攻撃を防御できる」とする。bitFlyerは日経クロステックの取材に対して手法の詳細を公開した。要望があれば社内開発したツールの公開など、普及に向けた活動も前向きに検討するという。

能動的に攻撃者のわなに飛び込むことで攻撃の遮断につなげる積極的防御策は、同じ脅威にさらされる他の企業も取り入れる余地がありそうだ。

顧客を装ったおとり情報で攻撃者を特定

オンラインバンキングなどのネット金融サービスでは、2019年9月ごろから新手のフィッシング攻撃が大きな脅威になっている。「MITM(Man In The Middle)」と呼ぶ手口を使った攻撃だ。攻撃者が正規サイトに似せた偽サイトを通じて利用者のIDやパスワードに加えワンタイムパスワードまで盗み取る。待機した攻撃者は盗み取った情報をほぼ同時に悪用して不正ログインする手口である。

国内では大手を含む複数の銀行に加えて、暗号資産交換業者なども被害を受けた。bitFlyerも一部顧客の口座が不正ログインを受ける被害が数件生じた。この被害が今回の防御策を編み出す契機になった。

bitFlyerが編み出した防御策は、攻撃者からの不正アクセスを特定するために、おとりとなるアカウント(IDとパスワード)をあらかじめ多数用意しておく。攻撃者がフィッシングサイトを立ち上げたら、だまされた顧客を装ってすぐにおとりアカウントの情報を複数入力する。

おとりアカウントを使ったログイン試行を確認できたら、攻撃者からのアクセスと判断してよい。このアクセスから攻撃者の手口を分析するほか、用いたサーバーや端末のIPアドレスをくまなく特定し、すべてのアクセスをブロックするという流れだ。

この防御を成功させるには、フィッシングサイトの開設をいち早く検知する必要がある。顧客がフィッシングサイトに誘導されるより先におとりアカウントの情報を入力し、攻撃者のアクセスをすぐに分析するという一刻を争う態勢が求められる。

実際にこの防御対策を適用するフィッシング攻撃が2020年7月に発生した。その時に松岡氏が取った対策の流れから運用の実際を見ていこう。結果として、フィッシングサイト開設を確認できてから約20分後にはIPアドレスのブロックを始め、2時間でブロックが完了した。仮想通貨が不正送金されるなどの顧客被害はゼロだった。